一.介绍

某防护系统具有反重放,反爬虫机制,最明显的特征就是在数据包中加MmEwMD参数,当作TOKEN来使用。还有相关参数FSSBBIl1UgzbN7N80S,FSSBBIl1UgzbN7N80T,刚开始不明白这几个参数的作用,抓了几个包后,才发现是一个token,防止重放的,这严重影响了我们渗透测试。。

MmEwMD的产生,是由动态防护系统在静态页面自动填充的js混淆的代码产生的。期间动态防护系统会response 两个cookie(FSSBBIl1UgzbN7N80S,FSSBBIl1UgzbN7N80T),共同来产生token

二.调试

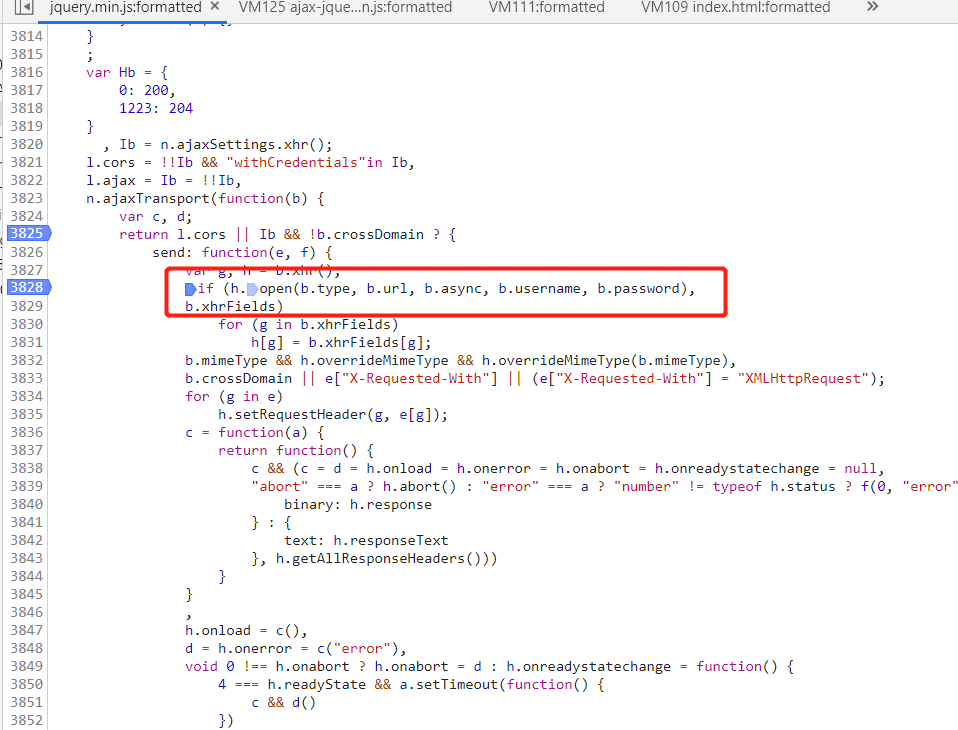

跟着js的ajax走,发现是从jquery库里面,这里进入到防护的加密的js里面:

应该是调用原生xhr直接进入动态防护系统加载的代码中:

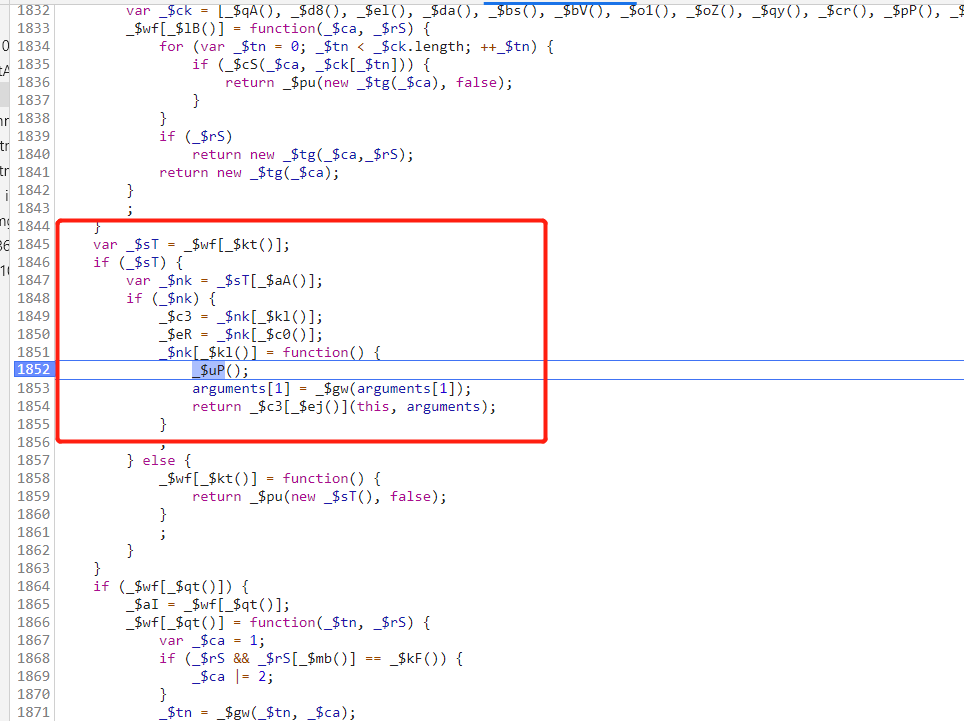

感觉像是js 的hook?怀疑是使用自动加载在静态网页的经过加密的js代码hook加载ajax的。 因为这代码混淆处理,需要花费大量时间研究,故没有向下跟踪调试。